Obwohl ein mit dem “System Tool 2011” verseuchtes Administratorenkontos nicht vorkommen dürfte, denn wer ist schon so unvernünftig und surft mit herunter gelassener Hose, werde ich regelmäßig eines anderen belehrt.

Es ist einfach bequem und es kann ja nichts passieren, denn man hat ja einen Virenwächter. Meist ist einer der kostenlosen Gesellen oder einer der Marke “lobe mich, ich habe einen ungefährlichen Virus gefunden” installiert. Man wähnt sich sicher

Sie finden in diesem Post ein wenig “Grundlagenforschung” und die Vorgehensweise um den Schädling aus dem Administratorenkonto zu entfernen. Ich habe das Ver-Wurmen mehrmals an einen virtuellen System ausprobiert. Die Version 2011 sollte wie später beschrieben entfernbar sein.

Folgende Hilfsmittel setze ich ein, wobei die ausführbaren Dateien zumindest des SysInternals Process Explorers vorsorglich in “iexplore.exe” umbenannt wurden. Nähere Informationen finden Sie in Der Wurm “System Tool 2011” Teil 2 – Aus einem Benutzer Account entfernen:

- Den SysInternals Process Explorer,

- SysInternals AutoRuns,

- SysInternals TCPIP View und den

- GridinSoft Trojan Killer (enttäuschte

).

).

Infizieren des Opfersystems

Ich verwende ein virtuelles Windows XP das mit dem “System Tool 2011” Wurm “geimpft” wird. Benutzt wird der Account “System Tool 2011”, er ist Mitglied in der Gruppe Administratoren. Der Computer hat den Namen “OpferPC” und gehört zur Arbeitsgruppe “Opfer”.

Nach dem Start der Virusdatei generiert diese eine neue Kopie von sich selbst mit einem zufälligen Namen, hier “b0eEl01804.exe” und legt diese im Unterverzeichnis “C:\Dokumente und Einstellungen\All Users\Anwendungsdaten\b0eEl01804\” ab und löscht sich nach dem Start der neuen Datei. Sowohl der Name, als auch der Pfad ist zufällig und scheint nicht wiederholt vorzukommen. Dieses Verhalten zeigt der Wurm “System Tool 2011” auch in einen normalen Benutzer Account.

Darüber hinaus erzeugt der Wurm eine weitere Datei mit zufälligem Namen, hier “w32topll.exe” im Verzeichnis “C:\Windows\system32\”. Diese Datei hat die Attribute “Schreibgeschützt” und “Versteckt”. Dieses Verhalten zeigt der Wurm nur in einem Administratoren-Konto. Im weiteren werde ich die Datei Trojaner nennen.

Erstaunlicherweise erzeugt der Trojaner, hier “w32topll.exe”, eine recht hohe Systemlast und behält diese auch über einen längeren Zeitraum hinweg bei. Hier können Sie ggf. auf Ihrem System eingreifen, wenn ein Programm ausgeführt wird, das Sie nicht gestartet haben und das eine relativ hohe Systemlast erzeugt.

Weitere zufällige Programmnamen wurden wie folgt gewählt, der Speicherort war immer einheitlich:

- w32topll.exe

- netshelk.exe

- normnfdp.exe

- tslabels3.exe

- msfeedsc.exe

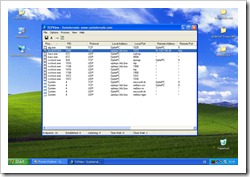

Das “System Tools 2011”, hier “b0eEl01804.exe”, nahm während des Infektionsprozesses Kontakt mit mehreren Servern auf. Bspw. mit der IP Adresse 91.193.194.40. Der Server befindet sich laut Scan in der Nähe der Hafenstadt Odessa. Das bedeutet aber nicht, dass die ehrenwerten Menschen, die hinter “System Tool 2011” stehen nun aus der Ukraine stammen müssen, sondern nur, dass dort ein von Ihnen verwendeter Server steht.

Lokalisieren können Sie die Server über die Webseite IPInfoDB.com. Mit folgenden drei Server wurde Kontakt aufgenommen:

- 91.193.194.40 “ohne Namen” in der Nähe von Odessa,

- 85.17.45.66, “hosted-by.leaseweb.com” in der Nähe von Amsterdam und

- 95.211.8.196, “hosted-by.leaseweb.com” ebenfalls nahe Amsterdam.

Ein Scan mit den Microsoft Security Essentials v2.x ergibt für den Trojaner folgende Information (Link):

TrojanDownloader:Win32/Ponmocup.A ist ein Trojaner, der heimlich Schadcode aus dem Internet nachlädt und ggf. weitere Schadsoftware installiert. Der Trojaner erzeugt/ändert ggf. die folgenden Dateien auf einem infizierten System:

- %windir%\temp\scse.tmp

- %windir%\temp\scsf.tmp

- c:\documents and settings\administratorxplore.exe

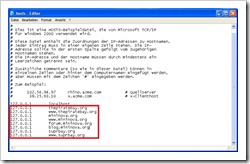

- verändert die Datei <system folder>\drivers\etc\hosts1

1 <system folder> verweist in einem Windows 2000/NT auf den Pfad “C:\Winnt\System32” und auf einem Windows XP/Vista/Sieben Rechner auf den Pfad “C:\Windows\System32”.

Auf meinem System hat der “System Tool 2011” bzw. der Trojaner nur in der host-Datei die rot umrandeten Einträge vorgenommen. Er biegt damit bei Aufruf der Rechneradressen diesen Aufruf auf das lokale System um. Man sollte die hinzugefügten Einträge löschen. Der Eintrag von localhost wird standardmäßig von Windows bei der Installation erzeugt und sollte nicht gelöscht werden.

Die o.g. 3 Dateien (scse.tmp, scsf.tmp und administratorxplore.exe) habe ich nicht gefunden.

Nachdem sich der Wurm auf dem System installiert hat, zeigt er Viren-Meldungen und unterbindet die Ausführung nahezu aller Programme außer dem Datei- und dem Internet-Explorer.

Diesmal zeigte sich eine neue Updatemeldung, die jedoch genauso nur zur Kaufseite für die vermeintliche “Antivieren-Software” führt.

Nach dem Neustart des Systems, das sollten Sie bei einem infizierten System möglichst nicht durchführen, ruft der Trojaner, hier “w32topll.exe”, das Systemprogramm “ipconfig.exe” auf um vermutlich die Netzwerkverbindungsdaten abzufragen.

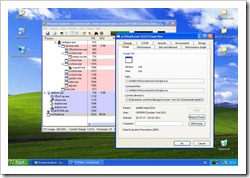

Nach dem Abschießen der “System Tool 2011” findet SysInternals AutoRuns die Starteinträge der “System Tool 2011” und des Trojaners. Hier brauche Sie nur die Häkchen aus der Box, durch anklicken, entfernen. Nun werden diese Programme beim Start des Systems nicht mehr ausgeführt und können gelöscht werden.

Der GridinSoft Trojan Killer enttäuschte vollends, er fand zwar das im Verzeichnis “C:\Dokumente und Einstellungen\All Users\Anwendungsdaten\b0eEl01804\” befindliche “System Tool 2011” und seine Verknüpfung auf dem Desktop und ein paar Registry-Einträge zur Programmdeinstallation, jedoch nicht die Start-Einträge dieser Datei in der Registry. Bei der suche nach dem Trojaner versagte das Tool komplett, denn es fand dien versteckte Datei “w32topll.exe” nicht und keinen Eintrag in der Registry. Schade! ![]()

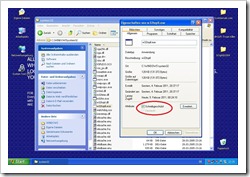

Beim Stöbern fand ich sogar einen Eintrag zur Deinstallation von “System Tool 2011” in der Systemsteuerung, leider lässt sich das Programm so nicht entfernen.

Den Wurm aus dem System entfernen

Ich übernehme keinerlei Haftung wenn bei Ihnen aus mir unbekannten Gründen die Desinfektion nicht funktioniert. Der sicherste Weg um die Infektion eines Systems zu beseitigen ist immer die Neuinstallation des Systems, aber nicht unbedingt zwingend notwendig.

Nach dem Erkennen der Infektion beachten Sie bitte folgende Maßregeln:

- Keinerlei Update der vermeintlichen Antiviren Software zulassen!

- LAN-Kabel rausziehen oder WLAN abschalten!

- Rechner sofort ausschalten!

- Rechner bis zur Viren-Bekämpfung nicht mehr Einschalten!

- Diese Maßnahmen allen Familienmitgliedern kund tun!

Zum Entfernen gehen Sie wie folgt vor:

- Prozess der “System Tool 2011”, hier “b0eEl01804.exe”, mit dem System Explorer von SysInternals abschießen, vorher “procexp.exe” in “iexplore.exe” umbenennen.

- Mit SysInternals AutoRuns den Start der beiden Virenprogramme, hier “b0eEl01804.exe” und “w32topll.exe” unterbinden.

- Kontrollieren ob an folgenden Orten Spuren hinterlassen wurden und diese ggf. beseitigen

%windir%\temp\scse.tmp %windir%\temp\scsf.tmp c:\documents and settings\administratorxplore.exe

- Die Datei “hosts” im Verzeichnis “<system folder>\drivers\etc\” putzen.

- System neu starten und die Dateien des “System Tool 2011” und den Trojaner händisch löschen.

Nun wäre ein guter Moment, um eine aktuelle und vor allem echte Anti-Viren-Software zu installieren. Denken Sie bitte ebenfalls darüber nach, ob Sie auch zukünftig als Administrator im Netz surfen wollen? Nutzen Sie diese Change.

Viel Erfolg bei der Würmer-Jagd.